Jedes Jahr werden über 67 Millionen verschlüsselte E-Mails über HIN Mail versendet. Haben Sie sich auch schon gefragt, auf welchen Technologien die E-Mail-Verschlüsselung bei HIN basiert und warum HIN Mail besonders gut geeignet ist, um sensible Patientendaten im Gesundheitswesen sicher auszutauschen? Wir haben die Antworten auf diese Fragen für Sie in diesem Artikel zusammengefasst.

Wie funktioniert die Verschlüsselung bei HIN Mail

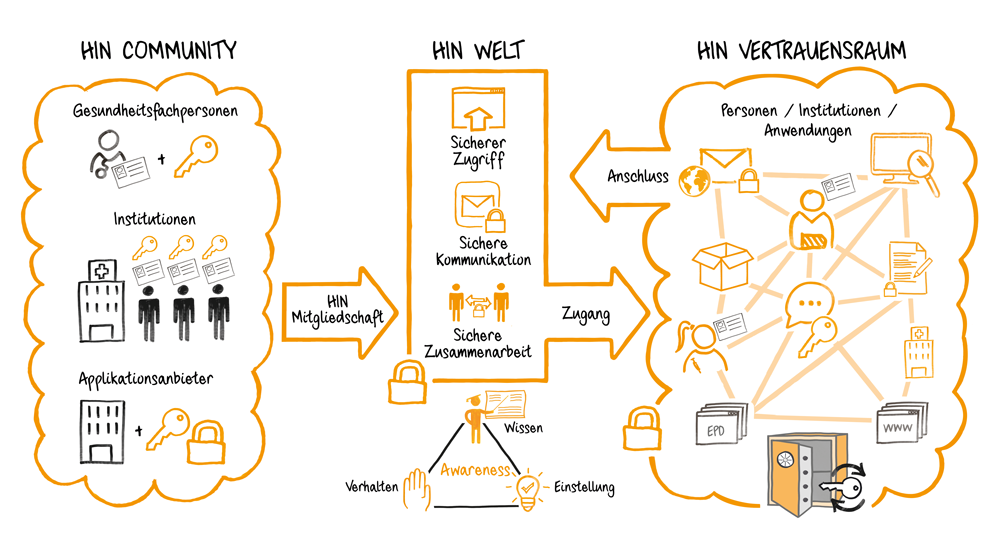

HIN Mail ist der zentrale Dienst für sichere E-Mail-Kommunikation innerhalb der HIN Community, mit Patientinnen und mit Akteuren ausserhalb des HIN Vertrauensraums. HIN Mail basiert auf einem asymmetrischen Verschlüsselungsverfahren. HIN speichert E-Mails in hochsicheren Datenzentren in der Schweiz. Dadurch werden die Vertraulichkeit, Authentizität und Integrität des E-Mail-Verkehrs gewährleistet.

Verschlüsselung zwischen HIN Mitgliedern

Voraussetzung, um Zugang zu HIN Mail zu erhalten und eine HIN Mailadresse zu bekommen, ist eine HIN Mitgliedschaft. Der Zugang zur HIN Plattform ist nur mit einer HIN Identität möglich, es handelt sich somit um ein geschlossenes System. Bei der Anmeldung wird die Identität des Mitglieds geprüft und eine HIN Identität (eID) erstellt. Mit dieser eID kann sich das Mitglied über verschiedene Zwei-Faktor-Authentisierungsmethoden, z.B. mit dem HIN Client, an der Plattform anmelden. Damit wird sichergestellt, dass nur berechtigte Personen Zugriff auf ihr E-Mail-Postfach haben. Werden anschliessend E-Mails an andere angeschlossene Personen oder Organisationen gesendet, werden diese nach dem Standard Secure / Multipurpose Internet Mail Extensions (S/MIME) verschlüsselt. Bei jeder Übermittlung wird die Nachricht zusätzlich mit der Transportverschlüsselung TLS verschlüsselt, sofern diese vom Empfänger angeboten wird.

Alle E-Mails, die auf der HIN Plattform ausgetauscht werden (d.h. unter HIN Mitgliedern, deren Identität von HIN verifiziert wurde), sind während der Übertragung verschlüsselt. Die Entschlüsselung erfolgt auf dem HIN Mail Gateway des Empfängers, nachdem die Nachricht dort sicher angekommen ist. E-Mails werden zusätzlich mit einer digitalen Signatur versehen, um sicherzustellen, dass die Nachrichten nicht manipuliert wurden und tatsächlich von der angegebenen Absender-Domäne stammen. Diese Prozesse basieren auf der Public-Key-Infrastruktur (PKI) der HIN Plattform, die durch Zertifikate den sicheren Austausch und die Verwaltung von Schlüsseln ermöglicht.

Viele an der HIN Plattform angeschlossene Unternehmen, wie Spitäler und grosse Gesundheitsorganisationen, betreiben in ihrer Infrastruktur eigene Mail Gateways. Diese dienen als Schnittstelle zwischen dem internen E-Mail-System eines Unternehmens und der HIN Plattform. Sie gewährleisten, dass alle ausgehenden und eingehenden E-Mails verschlüsselt und geprüft werden, bevor sie das interne Netzwerk erreichen oder verlassen. Damit ist die Vertraulichkeit und Integrität der E-Mails zwischen verschiedenen Gesundheitseinrichtungen immer gewährleistet.

Verschlüsselung zwischen HIN Mitgliedern und Empfänger ausserhalb des HIN Vertrauensraum (z.B. Patienten)

Mit HIN Mail können Gesundheitsfachpersonen datenschutzkonform mit ihren Patienten und anderen Nichtmitgliedern kommunizieren. HIN Mitglieder schreiben im Betreff der E-Mail «Vertraulich». Das System erkennt diese Markierung und sendet dem Empfänger eine E-Mail mit einem Link auf die HIN Mail Web Verification App. Auf der HIN Mail Web Verification App wird der Empfänger authentisiert und die Nachricht entschlüsselt.

Der Empfänger identifiziert sich mit seiner Handynummer. Dies stellt sicher, dass nur der adressierte Empfänger die Nachricht öffnen kann. Die HIN Mail Web Verification App ermöglicht es, direkt eine Antwort zurück an den ursprünglichen Absender zu senden.

Ohne das Stichwort «Vertraulich» im Betreff wird die versendete E-Mail nur während der Übermittlung (Transportverschlüsselung) verschlüsselt, wird dann aber unverschlüsselt im Postfach des Empfängers gespeichert. Damit sind Informationen in der E-Mail theoretisch auch für Dritte einsehbar, zum Beispiel für den Mailprovider des Empfängers.

Einfacher und sicherer E-Mail-Verkehr

Durch die Kombination der oben beschriebenen Technologien und Prozesse stellt HIN sicher, dass die E-Mail-Kommunikation im Gesundheitswesen sicher, zuverlässig und konform mit den gesetzlichen Anforderungen ist. Dies gewährleistet den Schutz sensibler Gesundheitsdaten und ermöglicht eine effiziente und sichere Kommunikation sowohl innerhalb des Gesundheitswesens als auch zwischen Gesundheitsfachpersonen und Empfängern ausserhalb des HIN Vertrauensraums.

Glossar:

Asymmetrische Verschlüsselung: Die asymmetrische Verschlüsselung ist ein E-Mail-Verschlüsselungsverfahren, das ein Paar von Schlüsseln verwendet: einen öffentlichen und einen privaten. Der öffentliche Schlüssel wird genutzt, um die Nachricht zu verschlüsseln, während nur der private Schlüssel des Empfängers die Nachricht entschlüsseln kann. Diese Methode ermöglicht es, E-Mails sicher zu verschicken und zu verifizieren, da der private Schlüssel geheim bleibt.

Schlüssel (Key): In der Kryptografie ist ein geheimer Code, der für die Ver- und Entschlüsselung von Daten verwendet wird. Es gibt verschiedene Arten von Schlüsseln:

- Symmetrischer Schlüssel (Single Key): Ein einzelner Schlüssel, der sowohl für die Ver- als auch für die Entschlüsselung verwendet wird. Beide Parteien müssen denselben Schlüssel sicher teilen und geheim halten.

- Privater Schlüssel (Private Key): Ein geheimer Schlüssel in asymmetrischen Verschlüsselungssystemen, der ausschließlich im Besitz des Eigentümers bleibt. Er wird verwendet, um Nachrichten zu entschlüsseln, die mit dem zugehörigen öffentlichen Schlüssel (Public Key) verschlüsselt wurden, oder um digitale Signaturen zu erstellen.

- Öffentlicher Schlüssel (Public Key): Ein frei verteilter Schlüssel in asymmetrischen Verschlüsselungssystemen, der zum Verschlüsseln von Nachrichten verwendet wird, die nur der Besitzer des entsprechenden privaten Schlüssels entschlüsseln kann. Ausserdem dient er zur Überprüfung der Echtheit digital signierter Nachrichten.

S/MIME (Secure/Multipurpose Internet Mail Extensions): Ein Standard für die Verschlüsselung und digitale Signatur von E-Mails. S/MIME verwendet Zertifikate, die von vertrauenswürdigen Zertifizierungsstellen ausgestellt werden, um die Identität des Absenders zu bestätigen und den Inhalt der E-Mail zu verschlüsseln, wodurch Vertraulichkeit und Authentizität gewährleistet werden.

TLS (Transport Layer Security): Ein kryptografisches Protokoll, das sichere Kommunikation über Computernetzwerke, einschliesslich des Internets, gewährleistet. TLS verschlüsselt die Daten, die zwischen einem Client (z.B. einem Webbrowser) und einem Server (z.B. einer Website) übertragen werden, um sie vor unbefugtem Zugriff und Manipulation zu schützen. Es stellt auch sicher, dass die Identität des Servers durch digitale Zertifikate bestätigt wird.

Zertifikate: Digitale Zertifikate sind elektronische Dokumente, die zur Identifizierung von Personen, Organisationen oder Geräten verwendet werden. Sie enthalten Informationen wie den öffentlichen Schlüssel des Inhabers, den Namen des Zertifikatinhabers, die ausstellende Zertifizierungsstelle (CA), das Ausstellungsdatum und das Ablaufdatum. Zertifikate dienen in der Kryptografie dazu, die Authentizität eines öffentlichen Schlüssels zu bestätigen und eine vertrauenswürdige Kommunikation zu ermöglichen. Sie werden häufig in Sicherheitsprotokollen wie SSL/TLS und S/MIME eingesetzt, um sichere Verbindungen und die Integrität der übertragenen Daten zu gewährleisten.

PKI (Public Key Infrastructure): Die Public-Key-Infrastruktur ist ein Sicherheitssystem, das digitale Zertifikate verwendet, um die Identität von Personen, Geräten oder Diensten zu bestätigen und den sicheren Austausch von Informationen zu ermöglichen. PKI nutzt asymmetrische Kryptographie, bei der ein öffentlich-privates Schlüsselpaar für die Ver- und Entschlüsselung sowie für digitale Signaturen verwendet wird. Durch Zertifizierungsstellen (CAs) werden die öffentlichen Schlüssel mit den Identitäten der Benutzer verbunden, was Vertrauen in digitale Kommunikation schafft und die Integrität der Daten sicherstellt.