Plus de 67 millions d’e-mails cryptés sont envoyés chaque année via HIN Mail. Vous êtes-vous déjà demandé sur quelles technologies se fonde le cryptage d’e-mails chez HIN et pourquoi HIN Mail est particulièrement bien adapté à l’échange sécurisé de données sensibles de patients au sein du système de santé? Dans cet article, nous avons rassemblé pour vous les réponses à ces questions.

Comment fonctionne le cryptage avec HIN Mail?

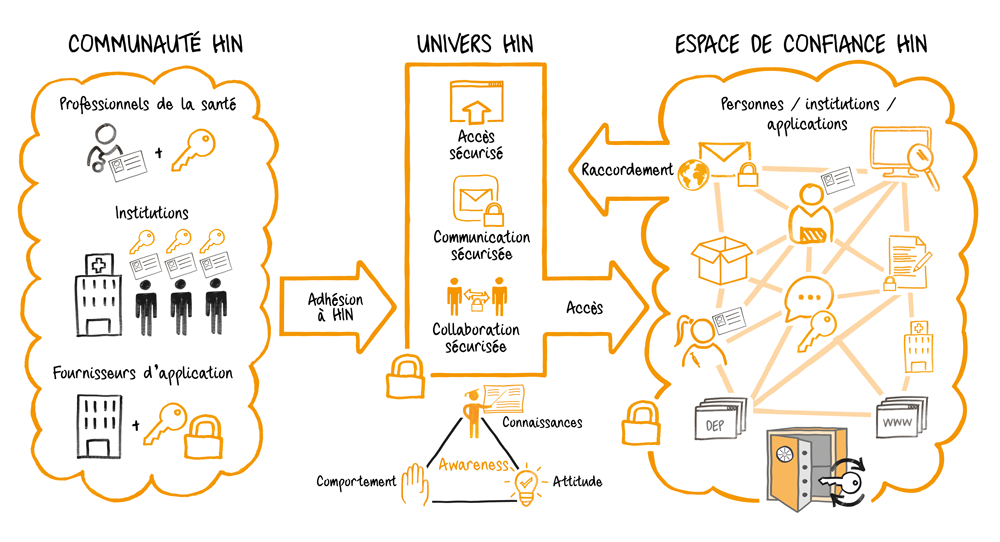

HIN Mail est le service central pour la communication par e-mail sécurisée au sein de la communauté HIN, avec les patients et les acteurs en dehors de l’espace de confiance HIN. HIN Mail se fonde sur une méthode de cryptage asymétrique. HIN stocke les e-mails dans des centres de données hautement sécurisés en Suisse, ce qui permet de garantir la confidentialité, l’authenticité et l’intégrité du trafic d’e-mails.

Cryptage entre membres HIN

La condition pour obtenir l’accès à HIN Mail ainsi qu’une adresse e-mail HIN est une adhésion à HIN. L’accès à la plateforme HIN n’est possible qu’avec une identité HIN, ce qui en fait un système fermé. Lors de l’inscription, l’identité du membre est vérifiée et une identité HIN (eID) est créée. Avec cette eID, le membre peut se connecter à la plateforme via différentes méthodes d’authentification à deux facteurs, p. ex. avec le client HIN. Cela permet de garantir que seules des personnes autorisées aient accès à leur boîte mail. Si des e-mails sont ensuite envoyés à d’autres personnes ou organisations raccordées, ils sont cryptés selon la norme Secure / Multipurpose Internet Mail Extensions (S/MIME). Lors de chaque transmission, le message est également crypté via le cryptage de la couche de transport TLS, si celui-ci est proposé par le destinataire.

Tous les e-mails échangés sur la plateforme HIN (c-à-d. entre membres HIN dont l’identité a été vérifiée par HIN) sont cryptés pendant leur transmission. Le décryptage s’effectue sur le HIN Mail Gateway du destinataire, une fois le message délivré en toute sécurité. Les e-mails sont en outre munis d’une signature numérique pour garantir que les messages n’ont pas été manipulés et qu’ils proviennent bien du domaine expéditeur indiqué. Ces processus sont basés sur l’infrastructure à clé publique (PKI) de la plateforme HIN, laquelle permet l’échange sécurisé et la gestion de clés par le biais de certificats.

De nombreuses entreprises raccordées à la plateforme HIN, telles que des hôpitaux et de grandes organisations de santé, exploitent leurs propres Mail Gateways dans leur infrastructure. Ceux-ci servent d’interface entre le système d’e-mail interne d’une entreprise et la plateforme HIN. Ils permettent de garantir que tous les e-mails sortants et entrants soient cryptés et vérifiés avant d’atteindre ou de quitter le réseau interne. La confidentialité et l’intégrité des e-mails entre les différents établissements de santé sont donc toujours garanties.

Cryptage entre membres HIN et destinataires en dehors de l’espace de confiance HIN (p. ex. patients)

Avec HIN Mail, les professionnels de santé peuvent communiquer avec leurs patients et autres non-membres de manière conforme à la protection des données. Les membres HIN écrivent «confidentiel» dans l’objet de l’e-mail. Le système reconnaît cette mention et envoie au destinataire un e-mail contenant un lien vers l’application HIN Mail Web Verification. Le destinataire est authentifié et le message est décrypté sur l’application HIN Mail Web Verification.

Le destinataire s’identifie avec son numéro de téléphone portable. Cela permet de garantir que seul le destinataire concerné peut ouvrir le message. Celui-ci a ensuite la possibilité d’envoyer une réponse à l’expéditeur directement via l’application HIN Mail Web Verification.

Sans le mot-clé «confidentiel» dans l’objet, l’e-mail envoyé n’est crypté que pendant la transmission (cryptage de la couche de transport) et il est ensuite stocké non crypté dans la boîte mail du destinataire. Les informations figurant dans l’e-mail peuvent donc théoriquement être consultées par des tiers, par exemple le fournisseur de messagerie du destinataire.

Trafic simple et sécurisé d’e-mails

Grâce à la combinaison des technologies et processus décrits ci-dessus, HIN est en mesure de garantir une communication par e-mail sécurisée, fiable et conforme aux exigences légales au sein du système de santé. Cela permet d’assurer la protection des données de santé sensibles ainsi qu’une communication efficace et sécurisée, aussi bien au sein du système de santé, qu’entre les professionnels de santé et les destinataires en dehors de l’espace de confiance HIN.

Glossaire:

Cryptage asymétrique: Le cryptage asymétrique est une méthode de cryptage d’e-mails qui a recours à une paire de clés: une clé publique et une clé privée. La clé publique est utilisée pour crypter le message, lequel ne peut être décrypté qu’avec la clé privée du destinataire. Cette méthode permet d’envoyer et de vérifier les e-mails en toute sécurité, car la clé privée reste secrète.

Clé (key): En cryptographie, il s’agit d’un code secret utilisé pour le cryptage et le décryptage de données. Il existe deux types de clés:

- Clé symétrique (single key): clé unique utilisée à la fois pour le cryptage et le décryptage. Les deux parties doivent partager la même clé en toute sécurité et la tenir secrète.

- Clé privée (private key): clé secrète dans les systèmes de cryptage asymétrique, qui reste la propriété exclusive de son propriétaire. Elle est utilisée pour décrypter les messages cryptés à l’aide de la clé publique correspondante (public key) ou pour créer des signatures numériques.

- Clé publique (public key): clé librement distribuée dans les systèmes de cryptage asymétrique, utilisée pour crypter les messages que seul le détenteur de la clé privée correspondante peut décrypter. Elle sert également à vérifier l’authenticité des messages signés numériquement.

S/MIME (Secure/Multipurpose Internet Mail Extensions): Une norme pour le cryptage et la signature numérique d’e-mails. S/MIME utilise des certificats délivrés par des organismes de certification dignes de confiance pour confirmer l’identité de l’expéditeur et crypter le contenu de l’e-mail, garantissant ainsi la confidentialité et l’authenticité.

TLS (Transport Layer Security): Protocole cryptographique qui garantit une communication sécurisée via des réseaux informatiques, y compris Internet. TLS crypte les données transmises entre un client (p. ex. un navigateur Internet) et un serveur (p. ex. un site Web), pour les protéger contre les accès non autorisés et les manipulations. Il garantit également que l’identité du serveur est confirmée par des certificats numériques.

Certificats: Les certificats numériques sont des documents électroniques utilisés pour identifier des personnes, des organisations ou des appareils. Ils contiennent des informations telles que la clé publique du titulaire, le nom du titulaire du certificat, l’organisme de certification (CA) émetteur, la date d’émission et la date d’expiration. En cryptographie, les certificats servent à confirmer l’authenticité d’une clé publique et à permettre une communication fiable. Ils sont souvent utilisés dans les protocoles de sécurité tels que SSL/TLS et S/MIME afin de garantir des connexions sécurisées et l’intégrité des données transmises.

PKI (Public Key Infrastructure): L’infrastructure à clé publique est un système de sécurité qui utilise des certificats numériques pour confirmer l’identité de personnes, d’appareils ou de services et permettre l’échange sécurisé d’informations. La PKI se fonde sur la cryptographie asymétrique, laquelle utilise une paire de clés, l’une publique et l’autre privée, pour le cryptage et le décryptage de messages, et pour les signatures numériques. Les organismes de certification (CA) associent les clés publiques aux identités des utilisateurs, garantissant ainsi des communications numériques fiables et l’intégrité des données.