Les cyberattaques ne cessent d’augmenter et n’épargnent pas le système de santé. Grâce à une adhésion à HIN et en respectant des règles de comportement simples, chacune et chacun peut contribuer à protéger son cabinet ou son institution contre les cybercriminels.

En raison des données sensibles et personnelles échangées dans le système de santé, les professionnels et institutions de la santé constituent une cible attrayante pour les cyberattaques, y compris en Suisse. En 2023, leur nombre a de nouveau augmenté. Par exemple, le 13 juin, deux jours avant le discours vidéo adressé par le président ukrainien Zelenski au Parlement fédéral, le nombre d’attaques DDoS (Distributed Denial of Service) en Suisse a atteint un nouveau sommet. Ces cyberattaques provoquent des retards et des pannes sur des sites Web en augmentant artificiellement les requêtes. Les intentions des pirates sont en général de nature financière, mais il n’est pas rare qu’elles soient aussi d’ordre politique. Nous vous expliquons dans cet article comment vous pouvez vous protéger avec des mesures de protection et des règles de comportement simples mais efficaces – et quel rôle les services HIN peuvent jouer.

Contenu de l’article: Avantages des services HIN

Mesures de protection et règles de comportement contre les cyberattaques

Avantages des services HIN

Crypter la communication

Avec une adhésion à HIN, vous pouvez accéder à un large éventail d’applications de communication et de collaboration numériques dans le système de santé suisse. Des portails de référents, des portails DEP, des zones membres protégées ainsi que des services médicaux et administratifs sont p. ex. accessibles en toute sécurité via HIN. Comme la communication est cryptée, les tiers non autorisés – par exemple des cybercriminels – ne peuvent pas lire les données transmises. L’authentification sans ambiguïté des personnes et institutions participantes garantit que, dans l’espace de confiance HIN, l’interlocuteur numérique est bien la personne qu’il prétend être.

Protéger les terminaux

Même HIN ne peut pas voir les données échangées sous forme cryptée. Les e-mails transmis via HIN peuvent donc, éventuellement, contenir aussi des logiciels malveillants tels que des virus, des chevaux de Troie et des vers (ou des liens vers des sites Web qui en contiennent). Mais l’adhésion individuelle à HIN englobe, avec le service HIN Endpoint Security, un programme antivirus fiable qui vous permet de protéger efficacement vos appareils (comme l’exige, par exemple, la LDEP). Vous pouvez en outre commander le service Endpoint Security étendu et bénéficier, en cas d’urgence, d’une assistance par des experts de HIN. Cela permet, dans de nombreux cas, d’empêcher le vol et la manipulation de données, les escroqueries financières ou même le chantage.

Cacher le trafic de données

Afin de rendre l’espace de confiance HIN encore plus résilient, HIN travaille depuis cette année avec SCION, une architecture Internet hautement sécurisée développée à l’EPFZ. Grâce à cette nouvelle technologie, le trafic de données via Internet dans le système de santé est caché aux cybercriminels et ne leur est donc plus accessible. Cela permet d’exploiter aussi des services critiques avec une très haute fiabilité. En tant que membre individuel, vous bénéficierez en futur automatiquement de l’accès à l’espace de confiance HIN avec SCION via votre fournisseur de services Internet. Les cliniques, les hôpitaux, les autorités et les fournisseurs d’applications du secteur de la santé peuvent demander l’accès à HIN.

Mesures de protection et règles de comportement contre les cyberattaques

Maintenir l’infrastructure à jour

Assurez-vous que votre infrastructure informatique est à jour. Cela concerne votre navigateur, votre système d’exploitation ainsi que les pare-feu et programmes antivirus installés sur chacun de vos outils de travail. En effet, les systèmes d’exploitation et les programmes obsolètes sont une porte d’entrée privilégiée pour les cybercriminels! Les institutions doivent veiller à ce que chaque outil de travail soit à jour. Les mesures techniques importantes en un coup d’œil:

- Mettez toujours votre système à jour (navigateur, programme de messagerie, antivirus, système d’exploitation, Office etc.).

- Installez toujours sans attendre les mises à jour, en particulier, lorsqu’il s’agit de mises à jour de sécurité.

- Réalisez régulièrement des sauvegardes de vos systèmes.

- Instaurer des droits d’utilisateur restreints et ne pas travailler avec le compte administrateur.

- Protéger tous les appareils directement connectés à Internet (Webcam, routeur, portable…) par un mot de passe et installer les mises à jour.

- Activer l’option «Afficher les extensions de fichier» dans les paramètres Windows pour identifier les fichiers potentiellement nuisibles.

Installer un antivirus sur chaque appareil

Il est important qu’une protection antivirus et un pare-feu à jour soient installés sur chacun des outils de travail de votre institution. Cela vaut aussi bien pour les appareils fonctionnant sous Windows que sous Mac. En effet, un seul poste de travail sans protection suffisante offre aux cybercriminels la possibilité d’attaquer votre institution.

Faire preuve d’une vigilance de tous les instants

La meilleure des infrastructures techniques ne suffit pas si ses utilisateurs ne se comportent pas correctement. C’est pourquoi il est important de toujours avoir conscience de l’importance de la sécurité informatique dans le cadre du travail quotidien. Cela vaut pour chaque collaboratrice et chaque collaborateur de votre institution, car un seul mauvais clic peut causer d’importants dommages. Les règles de comportement importantes en un coup d’œil:

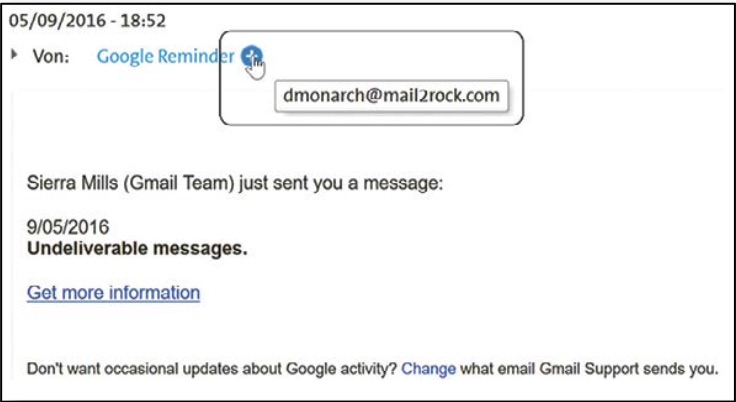

- Faites preuve de vigilance face aux e-mails suspects, même s’ils proviennent d’expéditeurs connus. Malheureusement, il est très facile de falsifier l’adresse des expéditeurs.

- Supprimez immédiatement les messages suspects sans ouvrir les pièces jointes. Supprimez également ces messages du dossier Messages supprimés de votre messagerie électronique.

- Notez que les e-mails portant la mention [HIN secured] peuvent aussi contenir des logiciels malveillants.

- Ne cliquez jamais sur les liens contenus dans les e-mails suspects et n’ouvrez aucune pièce jointe.

- Il est extrêmement important d’avoir un mot de passe bien protégé. Celui-ci doit comporter au minimum huit à dix caractères et com- prendre des chiffres et des caractères spéciaux. Utiliser des moyens mnémotechniques!

- Prudence lorsque vous surfez! Ne pas télécharger de programmes inconnus. Lors de la transmission d’informations, prendre garde au codage (symbole de verrou) et vérifier soigneusement l’adresse du serveur – en cas de doute, appeler le fournisseur.

- Ne transmettre les données sensibles que sous forme codée à des destinataires clairement identifiés.

Identifier les e-mails malveillants

Les virus se propagent le plus souvent via les e-mails, aussi une utilisation soigneuse est-elle indispensable. Cette liste de contrôle vous aide à identifier les e-mails dangereux:

- Demande directe de cliquer sur la pièce jointe

- Message impersonnel

- Souvent en anglais, mais pas toujours

- L’expéditeur de l’e-mail n’a rien à voir avec l’entreprise indiquée. Attention: il est simple de falsifier les expéditeurs d’e-mails

- Nom incorrect

- La partie connue de l’adresse e-mail est utilisée plusieurs fois, mais n’est pas personnalisée

- Les liens montrent une adresse de destination différente de celle que du lien affiché

Plus d’informations sur les e-mails de phishing

Agir correctement en cas de cyberattaque

Si vous ou vos collaborateurs avez tout de même ouvert un e-mail ou un fichier malveillant, il convient d’agir correctement:

- Déconnectez votre ordinateur du réseau local, vous pourrez ainsi peut-être empêcher d’infecter d’autres ordinateurs.

- Vérifiez votre ordinateur avec un antivirus actuel.

- Assurez-vous de ne pas ouvrir le message contenant la pièce jointe malveillante sur un autre ordinateur. Informez toutes les personnes travaillant sur des postes de travail. Supprimez également ce message de tous vos comptes de messagerie (y compris dans le dossier Messages supprimés).

- Faites vérifier votre appareil par votre partenaire informatique ou le support informatique.